I servizi segreti americani hanno trovato il modo di “bucare” anche i PC off-line. Svelati i retroscena

La CIA, il servizio segreto americano, è in grado di spiare gli spostamenti di un proprio bersaglio tramite Wi-Fi.

anche senza una connessione a Internet in tempo reale. È una delle tecniche dell’arsenale Vault 7, scoperto grazie alle pubblicazioni su WikiLeaks di migliaia di documenti riservati (ne abbiamo parlato approfonditamente su Win Magazine 231). Lo strumento in questione si chiama Elsa e si basa su un file .dll malevolo da installare su un computer Windows. A quel punto Elsa raccoglierà i dati identificativi delle reti Wi-Fi vicine al computer (indirizzo MAC, SSID, forza del segnale radio eccetera) e incrocerà questi dati con le API di geolocalizzazione fornite da Microsoft, Google o altre aziende. Così facendo otterrà la posizione esatta del bersaglio.

Ci spiano anche senza Internet

Non c’è bisogno che il computer o il dispositivo mobile siano effettivamente connessi alle reti: basta che le veda (ovviamente se viene spento il Wi-Fi non è possibile effettuare nessun tracciamento). Non serve nemmeno che il dispositivo sia connesso a Internet in quel momento. Il malware codifica infatti i dati di localizzazione con una chiave crittografica AES a 128 bit e poi li spedisce alla CIA quando il PC si connetterà a Internet per la prima volta.

Router a rischio

Tra le altre scoperte recenti, in Vault 7, c’è anche CherryBlossom, tool con cui la CIA controlla router e access point. Cherry- Blossom è un componente firmware com- patibile con decine di modelli di router delle principali marche, tra cui Asus, Belkin, Linksys, D-Link, 3Com e US Robotics. La CIA può installare il tutto sfruttando gli aggiornamenti del firmware da remoto.

A quel punto, può spiare il traffico (estrazione di dati, come indirizzi e-mail, nickname utiliz- zati in servizi di chat, indirizzi MAC, numeri VoIP; copia di tutto o parte del traffico di rete effettuato dagli utenti) e persino de- viarlo su pagine o server appositamente manipolati tramite la tecnica del doppio iframe. In pratica, la risposta HTTP viene sostituita da due iframe: il primo contiene la URL della richiesta originale; il secondo, nascosto, restituisce il contenuto desiderato. In alternativa, il reindirizzamento avviene tramite HTTP redirect. In questo caso la risposta HTTP viene sostituita con un redirect al contenuto desiderato; il browser viene poi ulteriormente reindirizzato alla URL originale in modo da trarre in inganno l’utente.

PC sotto attacco: non c’è protezione che tenga!

Continua la pubblicazione sul sito di WikiLeaks di documenti riservati che stanno pian piano mettendo a nudo il cyber arsenale che la CIA, il servizio segreto americano, ha usato negli anni per metter su una rete di spionaggio a livello internazionale. Dagli ultimi documenti pubblicati si scopre che gli agenti di spionaggio americani erano in grado di compromettere anche i PC scollegati da Internet e protetti da un sistema di “air gap” che consente l’esclusivo accesso sico alle macchine.

Brutal Kangaroo, questo il nome del pacchetto di strumenti che hanno consentito agli uomini della CIA di raggiungere i loro obiettivi , si basa sul presupposto che l’unico modo per accedere ai computer da attaccare è mediante una chiavetta USB. Gli agenti segreti hanno quindi adottato una tecnica di attacco che, sfruttando una vulnerabilità presente nei sistemi operativi Windows, permette di infettare i computer dai quali vengono poi trasferiti fisicamente i dati sull’obiettivo dei loro attacchi.

Grazie al tool Drifting Deadline è stato quindi messo a punto un malware capace di attivarsi non appena viene collegata una chiavetta USB al computer. A questo punto, qualsiasi PC a cui viene connessa la pendrive infetta viene compromesso con il virus Shadow che può essere programmato a piacere dagli agenti segreti. La notizia positiva è che, proprio grazie alle informazioni fornite da Wiki-Leaks, Microsoft ha prontamente corretto la vulnerabilità rendendo di fatto inoffensivo il pericolo Brutal Kangaroo.

Un motivo in più per ricordare a tutti di tenere sempre aggiornato il proprio sistema operativo.

A RISCHIO ANCHE GLI SMS

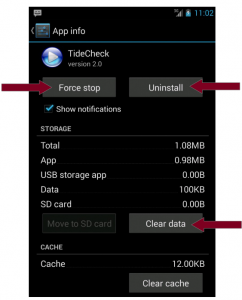

Si chiama HighRise il tool di spionaggio utilizzato dalla Cia per intercettare le comunicazioni via SMS su Android e rivelato nell’ambito del progetto Vault 7. Si tratta di uno strumento poliedrico perché in grado sia di tenere sotto controllo i bersagli della CIA sia per gestire canali di comunicazione sicuri. La funzionalità principale di HighRise è a ogni modo quella di“proxy”per gli SMS, con l’app che è in grado di intercettare i messaggi testuali in entrata o in uscita sul dispositivo infetto e di ritrasmetterli verso un server Web remoto sotto il controllo diretto del controspionaggio statunitense.

HighRise è in realtà nascosta all’interno di un’altra app chiamata TideCheck che, come buona parte degli altri tool della CIA resi noti da WikiLeaks, necessita dell’installazione manuale da parte di un agente operativo sul dispositivo da infettare. Stando ai documenti riservati pubblicati da WikiLeaks, l’app è pensata per girare sulle release di Android comprese tra Ice Cream Sandwich (4.0) e Jelly Bean (4.3). Non è improbabile ipotizzare che nel frattempo HighRise sia stata aggiornata una volta o due in con- temporanea con le nuove versioni dell’OS mobile di Google.