Diamo i numeri

79 Il numero di paesi colpiti da attacchi DoS nel primo trimestre del 2018

297 La durata in ore dell’ attacco DoS più lungo avvenuto nel primo trimestre del 2018

60.000 Il numero di botnet attive oggi in tutto il mondo

1.7 Il numero di Tbps inviati al secondo da un attacco Denial of Service di grande portata rilevato nel 2018

DoS è l’acronimo di Denial Of Service, che in italiano possiamo tradurre come negazione di servizio, una tipologia di attacco informatico nata alla fine degli anni 90, molto diffusa e di estrema efficacia. Questo tipo di attacchi consistono nell’inondare un sistema informatico con un enorme numero di richieste, esaurendone le risorse e impedendone l’erogazione dei

servizi. Attualmente il DoS è uno degli attacchi più popolari nel mondo dell’Hacking informatico in quanto garantisce un alto grado di anonimità (quasi totale) dell’attaccante ed è in grado di bloccare il

funzionamento di un sito Web o di un server senza causarvi danni fisici; ciò che viene compromesso, in sostanza, non è il funzionamento della macchina attaccata, ma la sua capacità di rispondere e garantire il servizio al quale è destinata.

I danni causati da un attacco Dos possono essere ingenti: ogni volta che un sito viene sovraccaricato e cessa di funzionare crea un disservizio e un danno economico direttamente proporzionale alla durata e all’intensità

dell’attacco. Ci sono diverse tipologie di attacchi DoS: essi possono provenire da un singolo PC o da un gruppo di computer, spesso attori inconsapevoli, in modo da depistare le tracce; negli anni il crescente utilizzo di attacchi di questo tipo ha portato allo sviluppo di numerose varianti di DoS, sempre più efficaci e difficili da controllare; nei prossimi paragrafi parleremo dei più comuni ed utilizzati Denial of Service

servendoci di una divisione per categorie: attacchi volumetrici, attacchi a protocollo e attacchi alle applicazioni.

Durante un attacco DoS possono venire inviati anche oltre 1,5 terabyte di dati al secondo, in modo da bloccare il funzionamento di qualsiasi sito Web o server.

Denial of service: livelli 3, 4 e 7

Questa tipologia di attacchi si basa sull’esaurimento delle risorse di sistema e di tutti i dispositivi che fanno da tramite tra client e server, come ad esempio i router. La loro intensità si misura in pacchetti per secondo e il

flusso di invio dipende in modo diretto dalla connessione internet utilizzata. Gli attacchi a protocollo volumetrico sono orientati alla

saturazione del servizio mediante l’invio di grandi quantità di dati nel livello 3 (“Network Level”) e 4 (“Transport Level”) della pila ISO/OSI.

Ad esempio il Syn flooding, considerato il pioniere degli attacchi DoS, tradotto significa “inondazione di pacchetti Syn”. L’attacco ha un funzionamento lineare ma necessita una premessa: ogni volta che un PC tenta di connettersi ad un sito web invia ad esso una richiesta di connessione tramite protocollo TCP. Questo processo avviene in più fasi: la prima consiste nell’invio di un pacchetto TCP richiedente l’apertura di una

connessione (SYN). Le regole del protocollo TCP impongono che il server risponda (SYN-ACK) dedicando delle risorse all’ operazione, nello specifico utilizzando la memoria RAM. A questo punto il client invia una risposta (ACK) e diviene allora possibile scambiare pacchetti con esso. Ovviamente risulta di primaria importanza bloccare quest’ultima operazione o falsificare l’ IP per non essere tracciabili (Spoofing)

Una volta chiaro il funzionamento di uno scambio di pacchetti tramite protocollo TCP è facile comprendere come, programmando a questo scopo un PC, sia possibile inviare migliaia di richieste di connessione in un brevissimo arco di tempo, esaurendo la memoria del server attaccato e provocandone il crash o rallentamento. Naturalmente sviluppare un attacco simile non è semplice come sembra e presenta dei limiti.

Il primo è costituito dalla connessione Internet: i pacchetti inoltrati da un Pc vengono inviati tramite una connessione spesso insufficiente a garantire un numero di richieste abbastanza elevato. L’attacco agisce comunque sul server generando rallentamenti e malfunzionamenti temporanei, sempre se il server vittima non abbia abbastanza risorse da gestire tutte le risorse o meglio ancora un blando sistema di sicurezza che ne filtri l’attacco.

Ultimamente è sempre più frequente un altro tipo di attacco, veicolato questa volta sul livello 7 (“Application Level”). Al contrario degli attacchi

volumetrici, caratterizzati dalla grande mole di pacchetti utilizzati per esaurire le risorse dei bersagli, gli attacchi alle applicazioni si distinguono per l’ invio di un numero ridotto di richieste e da tempi d’ invio decisamente più lenti. Questi attacchi riescono ad avere effetti devastanti su software e sistemi operativi senza bisogno di superconnessioni e garantendo un basso rischio di essere tracciati. Spiegando le peculiarità dei singoli attacchi andremo a vedere come.

Richieste impossibili Un grande numero di richieste porta a rallentamenti e a crash del sito.

L’ HTTP flooding : come si evince dal nome, è stato pensato ad hoc per attaccare servizi di tipo HTTP. Anche in questo caso tutto parte con una richiesta da client a server. Generalmente si tratta di richieste HTTP di tipo

GET/POST: un esempio pratico di una richiesta di tipo GET potrebbe essere l’input immesso nella searchbar di un sito, utilizzata per chiedere al server una ricerca sui dati contenuti nel database. Un grande numero di richieste di questo tipo porta ad effetti simili a quelli visti nell’attacco precedente, causando rallentamenti e, in alcuni casi, il crash del sito. La richiesta di tipo POST funziona in modo simile ma a differenza di quella GET i dati non passano attraverso la querystring o, più semplicemente, indirizzo WEB, bensì all’interno dell’intestazione dell’header.

Attacco DDos

Passiamo ora ad una tipologia di attacco molto più pericolosa ed efficace della precedente: l’attacco di tipo DDos, ovvero Distributed Denial of Service.

Il DDoS necessita di più macchine per effettuare un attacco coordinato riuscendo, grazie alle molteplici risorse utilizzate, a generare enormi flussi di dati, risultando estremamente efficace e difficile da tracciare. Tuttavia è raro che l’attaccante possieda un numero di terminali tale da poter sferrare un attacco in solitaria; risulta quindi necessario infettare computer di terzi, lasciando delle backdoor dalle quali accedere al momento del bisogno. I computer infettati, detti anche Zombie, una volta sotto il controllo dell’Hacker, costituiscono la cosiddetta Botnet che, una volta raggiunte le dimensioni necessarie all’attacco, verrà attivata ai danni del server attaccato.

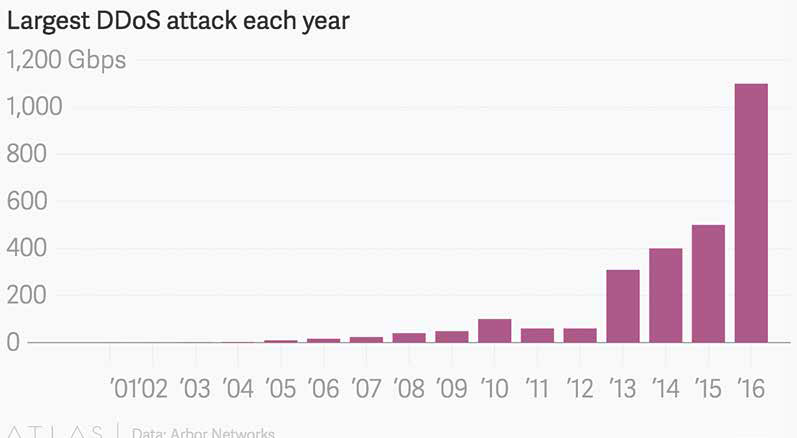

Le connessioni di ultima generazione, consentendo l’invio di quantità sempre maggiori di dati, stanno contribuendo al forte aumento di attacchi DDoS.

Attacco DrDos

Il DRDoS è una variante del DDoS che si caratterizza per l’invio di una grande quantità di dati in breve tempo; nel Distributed Reflected

Denial of Service, l’ attaccante invia a uno o più server dotati di banda larga delle richieste di accesso sostituendo il proprio IP con quello del

bersaglio da attaccare. Così facendo le risposte vanno a confluire sul Pc/Server attaccato bombardandolo con un’ enorme quantità di richieste. Basta considerare che, in alcuni tipi di richieste, ogni volta che uno dei server invia un pacchetto ad un Pc senza ottenere risposta reitera la richiesta per tre volte. Il DRDoS, oltre ad essere molto efficace, risulta difficilmente schermabile dall’utente in quanto, se si sceglie di filtrare le risposte da dare ai server,si va a compromettere la funzionalità della connessione.

Alcuni esempi di attacco

Esistono tanti tipi di attacco a negazione di servizio: vediamo quelli più comuni e cerchiamo di trovare loro una spiegazione sul come applicarli. Ad esempio l’ UDP Flood utilizza l’ User Datagram Protocol, un tipo di protocollo utilizzato dove è più importante la velocità piuttosto che la qualità dei pacchetti (ad esempio un servizio di streaming). L’ UDP Flood mira ad inondare il sistema attaccato con un gran numero di pacchetti inviati a porte random.

In questo caso, data la casualità delle porte alle quali vengono inviati i pacchetti, il ricevente invierà una risposta di tipo “ICMP Destination

Unreachable” per ogni pacchetto UDP ricevuto andando ad esaurire la coda delle richieste e diventando inaccessibile da altri client. Anche in

questo caso l’attaccante utilizza lo Spoofing dell’IP per rendersi anonimo ed evitare di ricevere pacchetti di risposta dalla vittima. L’UDP flood può essere mitigato dai sistemi operativi limitando il numero di risposte ICMP in uscita.

Smurf attack

Lo Smurf è un attacco che può avvenire tramite una normale connessione via modem data la modesta quantità di pacchetti inviati. Il sistema si basa sulla comunicazione con una rete esterna, mal configurata, che funge da moltiplicatore di pacchetti. Una volta moltiplicati questi pacchetti vengono inviati al bersaglio prestabilito utilizzando connessioni ad alta velocità. Il requisito principale di questa tipologia di attacco è la sopracitata “rete mal configurata” che risulta facilmente manipolabile dall’attacker.

Slowloris

L’ obiettivo principale di Slowloris è di stabilire e mantenere delle connessioni attive con il sito web attaccato. In sostanza vengono inviate

numerose richieste di connessione parziali al web server che, pur non andando a buon fine, generano un intasamento non consentendo al server attaccato di ricevere connessioni da altri utenti e rallentandolo vistosamente. Per mitigare questo tipo di attacco si cerca di limitare il

numero di connessioni massime da un singolo IP e di abbreviare i tempi di connessione dei client.

R.U.D.Y.

“Are you dead yet?” o più semplicemente : sei già morto? Si traduce cosi l’acronimo di RUDY, un attacco simile a Slowloris, definito uno slow-rate attack. Viene eseguito tramite l’ utilizzo di un tool DoS e consiste nell’invio di richieste di tipo HTTP “Post” con header di lunghezza abnorme. Queste richieste, inviate con intervalli di tempo molto lunghi, vanno a creare nella struttura HTTP del sito un enorme elenco di applicazioni aperte e la lunghezza della richiesta impedisce al server di disconnettersi. Il risultato è l’intasamento della connessione e l’eventuale crash del server attaccato. Questo tipo di attacco è difficile da rilevare data la cadenza relativamente bassa di richieste che generano un flood ridotto. Uno dei modi per mitigare un attacco RUDY è il costante monitoraggio dell’utilizzo delle risorse del server.

I pericoli del Dos e il “Cyberpizzo”

Il Denial of Service è una metodologia di attacco informatico che esiste da più di un decennio ed è in continuo sviluppo. I motivi sono chiaramente riconducibili alla sua efficacia e alle nuove bande larghe che consentono attacchi sempre più potenti, ma anche dai profitti da esso ottenibili.

Lo sviluppo di nuovi DoS e la mancanza di mezzi adeguati a contrastarli rendono la rete un terreno fertile per la loro proliferazione. Sempre più spesso si leggono notizie relative ad attacchi con motivazioni politiche o ideologiche, mossi contro testate giornalistiche, emittenti televisive e siti governativi. Negli ultimi due anni si sono registrati DoS di notevole impatto che hanno reso esplicito a livello globale il loro potenziale

dannoso.

Per citarne alcuni ricordiamo l’ attacco ai siti dell’apparato governativo britannico preposti alla registrazione dei votanti per la Brexit, attaccati e

rallentati per tutta la durata delle votazioni; in questo caso l’ attacco ha di fatto impedito ad alcuni cittadini di registrarsi al voto, condizionando il risultato di una delle più importanti votazioni avvenute dalla fondazione dell’Europa unita. Non da meno gli attacchi ai siti della BBC e al sito del Governo Americano durante il testa a testa tra Hillary Clinton e Donald

Trump, sui quali si è speculato e si specula tuttora cercando di attribuire, finora senza successo, un’identità al mandante. Si tratta di attacchi tutt’altro che isolati che stanno facendo tremare i governi di tutto il mondo.

I soldi o la vita

Oltre alle motivazioni ideologiche, gli attacchi di tipo DoS sono tra i più popolari nel mondo dell’hacking in quanto possono generare, come detto in precedenza, profitti elevati. Questi derivano spesso da estorsioni, come quella tentata dal gruppo “Armada Collective” che, lo scorso anno, ha chiesto un riscatto di 315.000 dollari a sette istituti di credito Sudcoreani

minacciandoli di interrompere l’ erogazione dei servizi di online banking. Questo è solo un dei numerosi casi: l’alto numero di richieste di denaro sotto minaccia di attacchi ha portato alla classificazione del fenomeno,

denominato “Ransom DDoS” o “RDoS” ovvero DDoS con riscatto. Spesso il denaro richiesto ai malcapitati viene domandato sotto forma di bitcoin e alla richiesta seguono dei brevi attacchi civetta a risorse di importanza cruciale per le vittime, atti a dimostrare la potenzialità dell’attacco. La possibilità di effettuare simili richieste attira una moltitudine di cybercriminali, spesso non professionisti, pronti a utilizzare i DoS per scopi subdoli e meramente lucrativi La paura di subire un attacco ha condotto, in alcuni casi, società e singoli a pagare le cifre richieste senza neppure ricevere il cosidetto “avvertimento” generando una quantità enorme di attacchi fraudolenti, spesso verso bersagli segnalati come paganti dai cybercriminali e girati a gruppi e affiliati.

Il fatto che gli attacchi RDoS siano operabili anche da cybercriminali inesperti tramite l’ utilizzo di appositi tool e lo sviluppo di attacchi “lenti”

che non richiedono connessioni e macchine particolari rendono questo fenomeno molto pericoloso e attualmente fuori controllo. Non vi sono dubbi, basta guardare i report delle più note case produttrici di antivirus per comprendere a fondo quanto il DoS sia oggi più che mai in espansione e abbia acquisito un ruolo centrale nel mondo del cybercrimine. Preso atto

della portata del fenomeno non rimane che sperare in un soluzione ad opera degli esperti di sicurezza informatica che possa in qualche modo prevenire questo tipo di attacchi, limitandoli o mitigandoli, e porre fine allo strapotere del Denial of Service.

LEGGI ANCHE: Bancomat a rischio

Premessa

A tal proposito esistono diversi libri che aiutano a comprendere nello specifico ciò che abbiamo appena scritto. Ovviamente i migliori sono in inglese (Tu parli Inglese vero?)