Cain & abel

guida in lingua italiana

Cain & Abel e’ un’ applicazione per il recupero delle password per sistemi Operativi Windows (Microsoft).

Il recupero delle password e’ molto facile e può avvenire attraverso vari modi:

– lo sniff della rete e decriptando le password

– utilizzando dizionari

– attacco forza brutta (brute force)

– registrando conversazioni VoIP

– decodificando password scambiate tramite WiFi

– rilevando le password sotto gli asterischi

– analizzando protocolli di routing.

Il programma non utilizza nessun exploit e quindi non sfrutta alcun bug che non potrebbe essere fixato (corretto a codice di programma) con piccoli accorgimenti.

Cain & Abel e’ stato sviluppato al fine di utilizzo per amministratori di rete, perciò web master e utenti che vogliono mettere alla prova i loro sistemi e vulnerabilità delle proprie password.

Fate molta attenzione all’eventualità di provocare danni o perdita di dati utilizzando Cain & Abel, leggete attentamente i termini di licenza e le modalità d’uso prima di iniziare.

Detto questo si parte:

La versione corrente ( scarica Caino e Abele ) richiede queste caratteristiche per procedere all’installazione:

– 10 mb di spazio sul Hard disk

– Microsoft Windows 2000/XP/2003

– il pacchetto di driver di Winpcap (già presente sul pacchetto di installazione di Cain & Abel)

– il pacchetto di driver di Airpcap (scarica driver per lo sniffing passivo delle password ed il crack delle Wep).

Disattiviamo l’antivirus in quanto identifica il file Abel.exe potenzialmente pericoloso ma invece non nuoce fino a quando non viene installato.

Lanciamo ca_setup

( la versione in questo momento di Cain & Abel e’ v4.9.40 per Windows NT/2000/XP), l’installazione e’ automatica e tutti i file necessari verranno copiati nella cartella di installazione compresi abel.exe e abel.dll , sono i file da installare nella propria macchina o nella macchina remota in un secondo momento.

Cain & Abel richiede la configurazione di alcuni parametri, si possono impostare tramite la finestra principale dal menu’ Configure, apparirà la scheda di Configuration Dialog.

La prima finestra che si aprirà sarà sniffer dove si potrà impostare la scheda di rete che Cain utilizzerà per sniffare pacchetti. Le 3 check box sottostanti due servono per avviare Cain già in sniffer e APR mode all’avvio. Una per l’invio di pacchetti ARP (arp poison routing), una per togliere la modalità scheda promiscua (scheda che riceve ed invia pacchetti ARP).

La seconda scheda

APR (arp poison routing), consente di configurare l’ arp, Cain di default utilizza thread separati che inviano pacchtti arp all’host remoto (vittima) ogni 30 secondi.

Questo e’ necessario perché i pacchetti in entrata presenti nell’ arp cache della macchina remota nel caso non ci sia traffico.

Dalla finestra di dialogo nella sezione Poisoning si può scegliere il tempo di iniezione pacchetti ARP. Impostare questo parametro con pochi secondi potrebbe causare un elevato traffico di pacchetti ARP sulla rete. Mentre impostarlo con un valore troppo alto potrebbe non produrre l’ effetto desiderato.

Le opzioni

di spoofing definiscono l’indirizzo che Cain si autentifichera’ (fasullo) all’interno della rete Ethernet in particolare utilizzerà questo indirizzo per creare i pacchetti da inviare. Cosi’ l’attacco ARP sarà completamente anonimo perché gli indirizzi MAC e IP della macchina da cui usiamo Cain non sarà mai inviato sulla rete.

Abilitando questa opzione bisogna considerare che : eternet può essere utilizzata soltanto se la macchina dalla quale viene lanciato l’attacco è connessa ad un HUB. Oppure ad uno SWITCH che non hanno attivato il blocco dei MAC Address. Se il blocco dei MAC è abilitato l’ HUB/SWITCH cercherà il vostro MAC all’ interno di una lista di indirizzi abilitati. Se esso non sarà tra questi la connessione verrà chiusa.

La sostituzione dell’indirizzo IP (Spoofing) deve essere fatta utilizzando un indirizzo libero della sottorete. Settando un Indirizzo IP che sia fuori dalla sottorete l’host remoto risponderà al suo gateway predefinito e non vedrete la sua risposta. Utilizzando un indirizzo IP già presente nella sottorete ci sarà un conflitto di IP e l’attacco sarà facilmente notato. Inseriamo degli esempi di validi indirizzi IP di spoofing:

| Indirizzo IP Reale | Subnet Mask | Range di indirizzi IP validi |

| 192.168.0.1 | 255.255.255.0 | 192.168.0.2 – 192.168.0.254 |

| 10.0.0.1 | 255.255.0.0 | 10.0.0.2 – 10.0.255.254 |

| 172.16.0.1 | 255.255.255.240 | 172.16.0.2 – 172.16.0.14 |

| 200.200.200.1 | 255.255.255.252 | 200.200.200.2 – 200.200.200.3 |

L’ indirizzo IP inserito viene automaticamente controllato dal programma premendo Apply, se l’ indirizzo è già presente nella sottorete verrete avvertiti con un messaggio.

Il MAC Address

che inseriamo non deve essere presente nella sottorete. La presenza di due MAC Address identici nella stessa LAN può causare conflitti all’ interno della sottorete.

Per questo gli sviluppatori hanno deciso di non rendere facile la modifica del MAC Address dalla finestra di dialogo.

Il valore di default è 001122334455 che è un indirizzo non valido. Quindi si suppone che non sia presente all’ interno della rete e che sia facilmente individuabile in caso di problemi. ATTENZIONE! Non è possibile avere sulla stessa rete due o più macchine che utilizzano Cain con lo stesso MAC modificato.

E’ comunque possibile cambiare il proprio MAC Address modificando la voce di registro: “HKEY_CURRENT_USER\Software\Cain\Settings“.

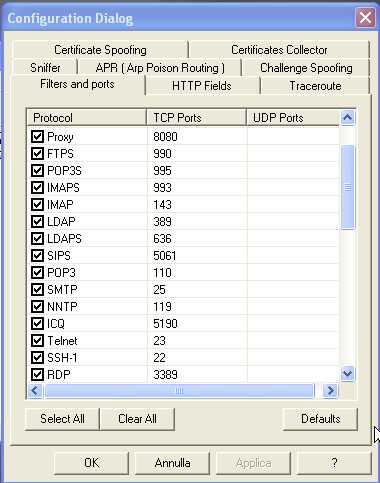

Scheda Filters and ports

Qui è possibilie attivare e disabilitare i filtri dello sniffer di Cain e i protocolli assegnati alle porte TCP/UDP. Cain cattura solo le informazioni di autentificazione e non l’intero contenuto di ogni pacchetto. Comunque è possibile utilizzare il filtro Telnet per raccogliere, dentro un file. Gutti i dati presenti in una sessione TCP modificando il relativo filtro della porta.

In questa scheda è possibile inoltre abilitare/disabilitare l’analisi dei protocolli di routing. (HSRP, VRRP, EIGRP, OSPF, RIPv1, RIPv2) e l’ ARP-DNS che funziona da DNS Reply Rewriter.

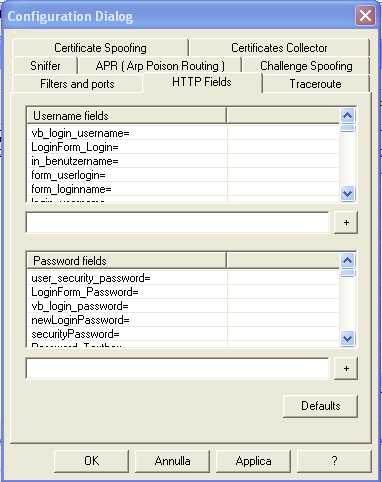

La scheda HTTP fields

Questa scheda contiene la lista dei campi username e password che possono essere usati dal filtro dello sniffer HTTP. I cookies e i moduli HTML che viaggiano all’ interno dei pacchetti HTTP vengono esaminati nel seguente modo. Per ogni campo username vengono controllati tutti i campi password e se vengono individuati questi due parametri le credenziali vengono catturate e mostrate sullo schermo.

Il seguente cookie utilizza i campi “logonusername=” e “userpassword=” per l’ autentificazione; se non vengono inclusi questi due campi nella lista lo sniffer non estrarrà le relative credenziali.

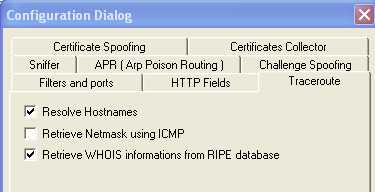

Scheda traceroute

Questa scheda permette di configurare il tracerout ICMP/UDP/TCP di Cain. E’ possibile risolvere i nomi degli host, usare ICMP Mask discovery e abilitare/disabilitare l’estrazione delle informazioni WHOIS.

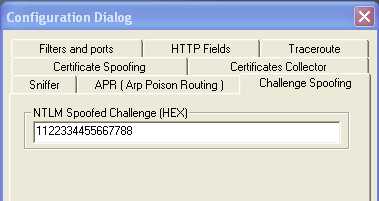

Chellenge Spoofing

In questa scheda è possibile modificare il valore di challenge per riscrivere all’ interno del pacchetto di autentificazione NTLM. Questa caratteristica può essere attivata velocemente dalla toolbar di Cain e deve essere usata con l’ APR. Un challenge fissato abilita il cracking delle NTLM hashes inviate sulla rete per mezzo delleRainbowTables.

Installazione di Abel: (necessario solo per manipolazioni remote, una specie di trojan)

Abel è una applicazione Windows NT composto da due file “Abel.exe” e “Abel.dll”. Questi file si trovano nella directory di installazione ma come ho detto precedentemente non sono stati automaticamente installati nel sistema.

Abel può essere installato in locale o in remoto (utilizzando Cain) e richiede i privilegi da Amministratore.

INSTALLAZIONE IN LOCALE:

Copiare i file Abel.exe e abel.dll nella directory di WINDOWS (ES. C:\Windows)

Lanciare Abel.exe per installarlo

Avviare il servizio tramite il Gestore dei Servizi di Windows (Start>>Esegui>> services.msc)

INSTALLAZIONE IN REMOTO:

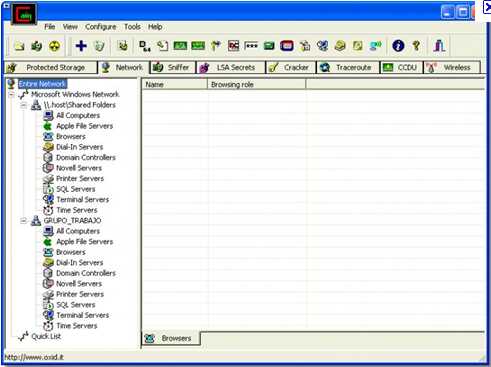

Utilizzare la scheda “Network” in Cain e tramite il menù a cascata scegliere il computer remoto bersaglio presente sulla rete.

Cliccare con il tasto destro sull’icona del computer e selezionare “Connect As”

Fornire le credenziali da Amministratore per il sistema remoto

Una volta connessi cliccare con il tasto destro sull’ icona del computer e poi sulla voce “Install Abel”

Fatto! Entrambi i file Abel.exe e Abel.dll verranno automaticamente copiati nella directory di root della macchina remota bersaglio. Il servizio verrà automaticamente installato e avviato.

(ES. Network>> Microsoft Windows Network>>WORKGROUP>>All Computers>>COMPUTER BERSAGLIO PRESENTE SULLA RETE>>Connect As>>Install Abel).

LEGGI ANCHE: Netcat: Computer da remoto e comandi